Bring Your Own Device

En este blog vamos a profundizar en el sector de las comunicaciones con un tema controvertido. Byod o «trae tu propio dispositivo» hace referencia a la incursión de los dispositivos personales en el lugar de trabajo. Aquí profundizaremos en las ventajas e inconvenientes de esta conducta para esclarecer dudas generales.

En este blog vamos a profundizar en el sector de las comunicaciones con un tema controvertido. Byod o «trae tu propio dispositivo» hace referencia a la incursión de los dispositivos personales en el lugar de trabajo. Aquí profundizaremos en las ventajas e inconvenientes de esta conducta para esclarecer dudas generales.

Ya no entendemos la tecnología como algo que solo existe en nuestro lugar de trabajo y no en nuestra casa, así que cada vez somos más los trabajadores que adaptan sus dispositivos personales para usarlos durante la jornada laboral, bien como apoyo a nuestras actividades o bien como reemplazo de un terminal dedicado. Tareas como consultar el correo de la oficina o la agenda se han convertido en algo habitual para muchas personas.

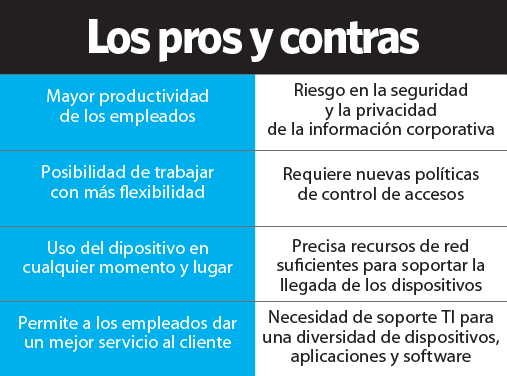

Los beneficios de esta actitud son diversos. Desde el punto de vista de los usuarios, ser capaz de utilizar su propio dispositivo personal les ayuda a que estén más familiarizados con el mismo, por lo que su rendimiento aumenta. Las aplicaciones que se encuentren en los dispositivos habrán sido instaladas por el usuario, por lo que se acabó el tener iconos que nos son ajenos y de los cuales apenas sabemos para qué sirven. Desde el otro punto de vista, se reducen los costes al no haber la necesidad de comprar estos dispositivos.

No debemos olvidar que esta conducta también se lleva a cabo en centros educativos. Los estudiantes adquieren o mejoran una postura de preservación de los equipos. No se suelen tratar igual un dispositivo propio que unos proporcionados por el centro.

BYOD no solo son ventajas

Pero, con BYOD, no todo son beneficios. El coste de los equipos pasa de la empresa al usuario. Este usuario que muchas veces accede, por presión social, a comprar un equipo que no necesita. Estos mismos usuarios corren el riesgo de ser excluidos del entorno si no cuentan con según qué dispositivo o aplicación. Además, las dificultades para desconectar del trabajo aumentan, pues algunas tareas laborales nos persiguen a través de estos equipos.

Centrándonos más en la gestión de redes, el usuario deja, mediante su dispositivo, un punto vulnerable de acceso a su red empresarial por el que penetrar al sistema o acceder a datos e información de la misma por medio de aplicaciones fraudulentas o malware. De igual forma, la carga de la red aumenta por el mayor número de equipos conectados y también las incidencias que esto conlleva, lo que implica la necesidad de más soporte para que estos dispositivos configurados por el usuario permanezcan totalmente operativos.

Además, hay que asegurarse de sanear los datos de los dispositivos si el usuario abandona la empresa. Las copias de seguridad también deben programarse para no perder contactos o información al perder un terminal. Por ello se requerirá que los usuarios reciban formación de cómo proteger sus terminales para evitar el acceso no deseado.

Si quieres blindar tu red y proteger tus datos y los de tus clientes, no dudes en contactar con nosotros aquí.

Muchas empresas e instituciones están indefensas frente a posibles ataques o robos, ¿y tú, esperas que no te toque?